報告編委

報告指導(dǎo)人

金建華 愛分析 創(chuàng)始人&CEO

張 揚 愛分析 聯(lián)合創(chuàng)始人&首席分析師

報告執(zhí)筆人

李 喆 愛分析 合伙人&首席分析師

陳宵雅 愛分析 分析師

文末附下載方式,可下載完整版《中國金融業(yè)信息安全調(diào)研報告》

1.金融信息安全概覽

隨著移動互聯(lián)網(wǎng)、云計算等技術(shù)的發(fā)展,金融機構(gòu)的業(yè)務(wù)環(huán)境愈加復(fù)雜,內(nèi)部系統(tǒng)與外部空間的邊界也愈加模糊。與此同時,網(wǎng)絡(luò)攻擊者的攻擊手段卻越來越豐富,攻擊數(shù)量越來越多。面對0-Day、APT等新型攻擊手段,傳統(tǒng)安全以防御為核心的策略失效,金融機構(gòu)的安全狀況面臨嚴(yán)峻挑戰(zhàn)。

根據(jù)Verizon最新發(fā)布的《2019年數(shù)據(jù)泄露調(diào)查報告》,DoS攻擊和在銀行應(yīng)用程序中使用竊取憑證的現(xiàn)象仍舊普遍存在。其中,網(wǎng)絡(luò)應(yīng)用程序攻擊、濫用特權(quán)和其他錯誤導(dǎo)致數(shù)據(jù)泄露占比高達(dá)72%,造成的數(shù)據(jù)泄露中43%為個人信息泄露,38%為憑證信息泄露,38%為內(nèi)部信息泄露。金融獲益是網(wǎng)絡(luò)攻擊最常見的動機,占比高達(dá)88%,另外間諜攻擊占比達(dá)10%。

一方面,《等級保護(hù)2.0》、《網(wǎng)絡(luò)安全法》等國家政策發(fā)布,自上而下推動金融信息安全發(fā)展,對金融機構(gòu)的安全防護(hù)提出更高要求;另一方面,云計算、大數(shù)據(jù)、人工智能等新技術(shù)既帶來了新的安全場景,又賦予信息安全更多工具和能力。

而從2019年12月1日剛剛宣布執(zhí)行的等保2.0標(biāo)準(zhǔn)對新型安全攻擊檢測能力、網(wǎng)絡(luò)安全分析能力、用戶行為分析能力等提出了更高的要求。這也同時呼應(yīng)了金融信息安全對抗高級威脅,內(nèi)部威脅,升級安全體系從被動防護(hù)到主動防御、動態(tài)防御的實際需求。于此同時,等保2.0中也強調(diào)了安全管理中心的作用與要求,體現(xiàn)了集中安全管理的思想,保證分散于各個層面的安全能力在統(tǒng)一策略的指導(dǎo)下實現(xiàn),各個安全控制在可控情況下發(fā)揮各自的作用,保證等級保護(hù)對象的整體能力。而統(tǒng)一安管也正是大部分金融企業(yè)實施安全體系治理的核心訴求。

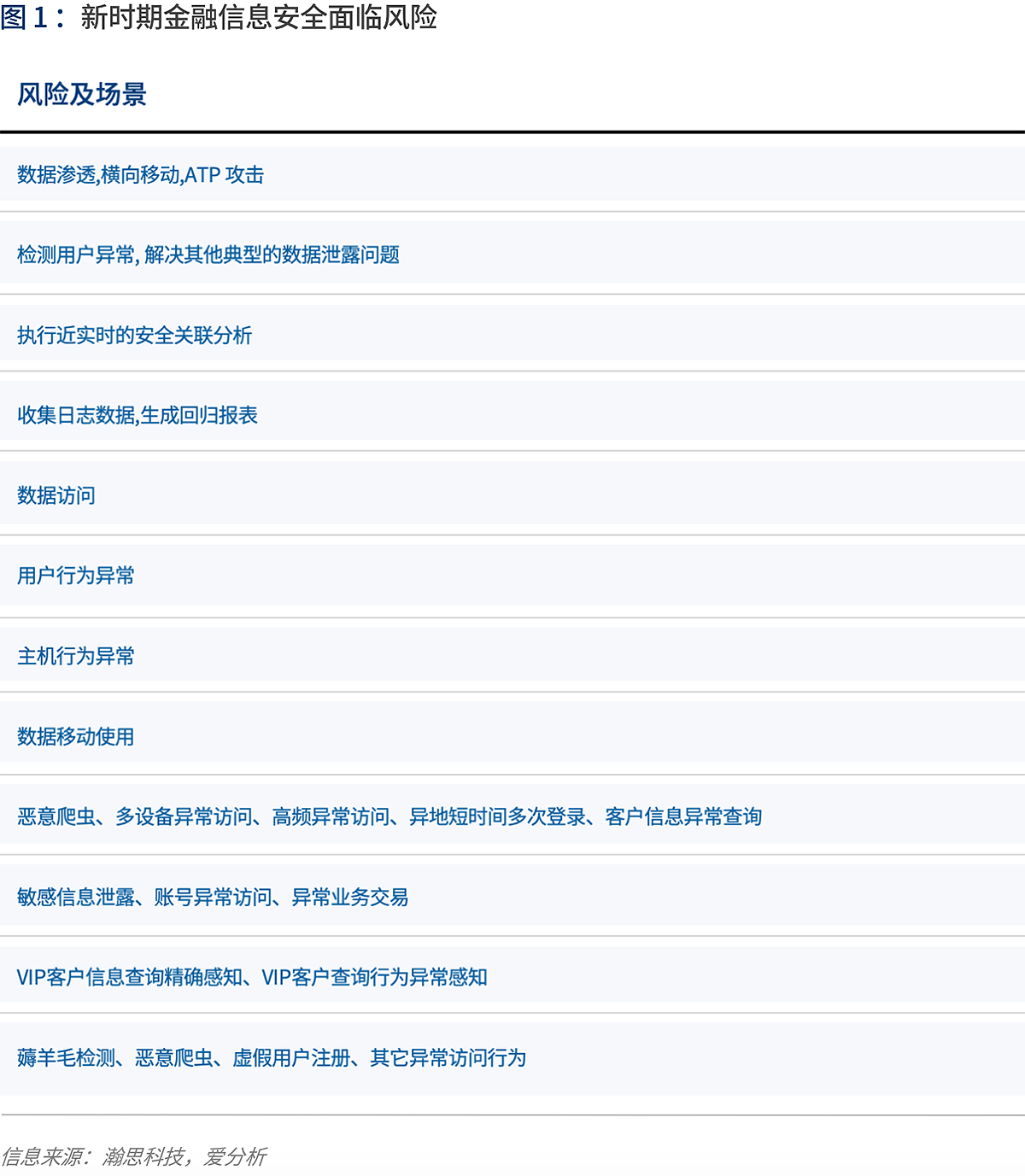

新時期,金融機構(gòu)除了需要面臨過往的風(fēng)險威脅外,還要面臨以下新的風(fēng)險,特別是在數(shù)據(jù)安全和應(yīng)用安全方面,這些新威脅呈現(xiàn)出與金融業(yè)務(wù)場景緊密結(jié)合的態(tài)勢,值得重點關(guān)注。

從上述圖表不難看出,數(shù)據(jù)成為新一代信息安全防護(hù)的關(guān)鍵。大數(shù)據(jù)應(yīng)用場景不斷成熟,讓數(shù)據(jù)成為企業(yè)的核心競爭力,圍繞著金融機構(gòu)的數(shù)據(jù)安全,出現(xiàn)了一系列新安全場景。同時,數(shù)據(jù)作為連接安全和業(yè)務(wù)場景的橋梁,很多應(yīng)用安全的風(fēng)險及應(yīng)對方式都是基于數(shù)據(jù)分析和處理。

因此,數(shù)據(jù)驅(qū)動安全成為新時期金融信息安全的核心。

2.信息安全2.0時代,金融機構(gòu)現(xiàn)狀及挑戰(zhàn)

1.新時期金融機構(gòu)面臨的外部環(huán)境正發(fā)生改變

1.1 安全上升到國家層面,金融是重點防護(hù)的基礎(chǔ)設(shè)施

境外網(wǎng)絡(luò)攻擊頻發(fā),網(wǎng)絡(luò)安全上升到國家安全層面。根據(jù)國家互聯(lián)網(wǎng)應(yīng)急中心發(fā)布的《2018年中國互聯(lián)網(wǎng)網(wǎng)絡(luò)安全報告》顯示,位于境外的4.9萬個計算機惡意程序控制服務(wù)器控制了我國境內(nèi)約526萬臺主機,在我國感染計算機惡意程序的主機數(shù)量中占比達(dá)到80%。

2016年11月,國家出臺了《中華人民共和國網(wǎng)絡(luò)安全法》,明確了網(wǎng)絡(luò)運營者要重點加強個人數(shù)據(jù)和重點數(shù)據(jù)的安全管理,維護(hù)國家網(wǎng)絡(luò)空間主權(quán)、安全和發(fā)展利益,從源頭上保證網(wǎng)絡(luò)安全。

2017年1月,國家又推出了《國家網(wǎng)絡(luò)安全事件應(yīng)急預(yù)案》,給出了針對網(wǎng)絡(luò)安全事件的處理流程,成為基礎(chǔ)電信企業(yè)、域名注冊管理和服務(wù)機構(gòu)、互聯(lián)網(wǎng)企業(yè)網(wǎng)絡(luò)安全事件處置過程中體系化的指導(dǎo)性文件。

2018年4月21日,國家領(lǐng)導(dǎo)人在全國網(wǎng)絡(luò)安全和信息化工作會議上發(fā)表講話, 沒有網(wǎng)絡(luò)安全就沒有國家安全。

作為關(guān)鍵性基礎(chǔ)設(shè)施,金融行業(yè)安全成為關(guān)注焦點。《網(wǎng)絡(luò)安全法》中指出,關(guān)鍵基礎(chǔ)設(shè)施主要分布在公共通信和信息服務(wù)、能源、交通、水利、金融、公共服務(wù)、電子政務(wù)等重要行業(yè)和領(lǐng)域,這其中金融行業(yè)安全尤為重要。

2016年2月5日,孟加拉國央行被黑客攻擊導(dǎo)致8100萬美元被竊取。2016年6月,黑客們從烏克蘭銀行手中偷走了1000萬美元,并使用銀行轉(zhuǎn)賬系統(tǒng)SWIFT來轉(zhuǎn)移他們的戰(zhàn)利品。

傳統(tǒng)網(wǎng)絡(luò)安全主要以邊界防御為核心,利用防火墻、WAF、IDS等網(wǎng)絡(luò)設(shè)備或軟件對關(guān)鍵性基礎(chǔ)設(shè)施進(jìn)行防護(hù)。但是,傳統(tǒng)網(wǎng)絡(luò)安全一般只能依靠預(yù)先設(shè)定的防御規(guī)則來檢測已知攻擊,進(jìn)行事后防護(hù),對于現(xiàn)階段層出不窮的新型攻擊模式和技術(shù),很難做到事前預(yù)警。

由于這些關(guān)鍵性基礎(chǔ)設(shè)施一旦遭到攻擊就可能嚴(yán)重危害國家安全,因此必須保證在沒有相似攻擊事件發(fā)生之前就可以判斷出事件的威脅程度,進(jìn)行預(yù)警并采取措施。這就要求安全分析軟件要采用大數(shù)據(jù)以及人工智能技術(shù),使其具備預(yù)測能力,從而達(dá)到預(yù)先防護(hù)的目的。

關(guān)鍵信息技術(shù)自主可控,提升國產(chǎn)廠商競爭力。網(wǎng)絡(luò)安全上升到國家安全后,金融機構(gòu)對關(guān)鍵信息技術(shù)的自主可控需求不斷增強。

以銀行為代表的金融機構(gòu)面臨三大問題:一是國外產(chǎn)品的技術(shù)封鎖和封閉性使得“棱鏡門”那樣的后門難以被發(fā)現(xiàn),可能導(dǎo)致金融機構(gòu)敏感數(shù)據(jù)信息泄露。二是金融機構(gòu)金融科技創(chuàng)新發(fā)展步伐會受到極大限制,不能深入了解國外產(chǎn)品“黑匣子”,科技創(chuàng)新與底層系統(tǒng)難以完全匹配。三是國外產(chǎn)品的壟斷使金融機構(gòu)系統(tǒng)運維成本居高不下,同時也增加了金融機構(gòu)風(fēng)險管理和業(yè)務(wù)持續(xù)性管理的難度。

因此,銀監(jiān)會也相繼發(fā)布了《關(guān)于應(yīng)用安全可控信息技術(shù)加強銀行業(yè)網(wǎng)絡(luò)安全和信息化建設(shè)的指導(dǎo)意見》 (銀監(jiān)發(fā)[2014]39號)和《銀行業(yè)應(yīng)用安全可控信息技術(shù)推進(jìn)指南(2014-2015年度)》(銀監(jiān)發(fā) [2014]317號)兩份與安全可控技術(shù)發(fā)展相關(guān)的政策文件。

文件要求,2015年起,各銀行業(yè)金融機構(gòu)對安全可控信息技術(shù)的應(yīng)用以不低于15%的比例逐年增加,直至2019年達(dá)到不低于75%的總體占比;2015年起,銀行業(yè)金融機構(gòu)應(yīng)安排不低于5%的年度信息化預(yù)算,專門用于支持本機構(gòu)圍繞安全可控信息系統(tǒng)開展前瞻性、創(chuàng)新性和規(guī)劃性研究。

1.2 《網(wǎng)絡(luò)安全法》等相關(guān)政策對金融機構(gòu)的安全建設(shè)提出更高要求

1.2.1 網(wǎng)絡(luò)安全法頒布與實施意味著我國已經(jīng)全面進(jìn)入信息安全2.0時代

隨著整體國家網(wǎng)絡(luò)安全形勢的日益嚴(yán)峻,2016年11月7日,全國人民代表大會常務(wù)委員會發(fā)布了《網(wǎng)絡(luò)安全法》,并與2017年6月1日起開始正式實施。

作為我國第一部網(wǎng)絡(luò)空間的綜合性法律,《網(wǎng)絡(luò)安全法》首次將網(wǎng)絡(luò)安全工作提高到法律高度,明確了網(wǎng)絡(luò)空間主權(quán)原則,體現(xiàn)了網(wǎng)絡(luò)安全作為國家戰(zhàn)略的決策,也為相關(guān)工作提供了法治基礎(chǔ),標(biāo)志著我國全面進(jìn)入信息安全2.0時代,具體而言:

第一,網(wǎng)絡(luò)安全等級保護(hù)制度上升到法律高度,對保護(hù)對象進(jìn)行擴展。

《網(wǎng)絡(luò)安全法》把“網(wǎng)絡(luò)安全等級保護(hù)制度”從行政指令上升到法律高度,銀行業(yè)金融機構(gòu)全面識別、評測、備案內(nèi)部信息系統(tǒng)的安全等級是不容商議的。

同時,除了傳統(tǒng)的信息系統(tǒng),將云計算、移動互聯(lián)網(wǎng)、物聯(lián)網(wǎng)等新興系統(tǒng)均納入到等級保護(hù)的范圍之內(nèi),為探索和應(yīng)用這些新技術(shù)最積極的金融行業(yè)確立了安全管理標(biāo)準(zhǔn)。

第二,作為關(guān)鍵信息基礎(chǔ)設(shè)施的運營者,金融行業(yè)各企業(yè)應(yīng)設(shè)置專門安全管理機構(gòu)和安全管理負(fù)責(zé)人。

與以前相比,明確要求設(shè)立獨立的安全部門,大大提高了安全團(tuán)隊在企業(yè)內(nèi)部的地位,安全部門能夠有更大的權(quán)限、更多的預(yù)算進(jìn)行信息系統(tǒng)的安全規(guī)劃與建設(shè)。此外,獨立的安全部門,也有更強烈的動機去證明自己安全工作的能力與價值。

第三,違反《網(wǎng)絡(luò)安全法》規(guī)定的網(wǎng)絡(luò)安全保護(hù)義務(wù),拒不改正或者導(dǎo)致危害網(wǎng)絡(luò)安全等后果的,直接負(fù)責(zé)的主管人員和其他直接責(zé)任人員將接受處罰。

實際操作中,安全問責(zé)將落實到金融企業(yè)一把手身上,促使企業(yè)高級管理人員意識到信息安全建設(shè)的重要性,加強對安全的投入力度。

2016年,“5·26侵犯公民個人信息案”,抓獲包括銀行支行行長在內(nèi)的犯罪團(tuán)伙骨干分子15人、查獲公民銀行個人信息257萬條、涉案資金230萬元。該支行行長最終被判有期徒刑一年三個月。

2018年,中國銀行湖北通山支行的陳謙利用職務(wù)便利查詢客戶個人信息并泄露給外部人員,禁止終身從事銀行業(yè)。該支行行長李雁玲負(fù)主要領(lǐng)導(dǎo)責(zé)任,被處以行政警告處分。

2018年,中國人民銀行發(fā)布了一則高達(dá)716萬元的行政處罰信息,處罰對象包括四大國有銀行和民生、光大、廣發(fā)、中信、浦發(fā)等多家銀行,還包括保險公司、資產(chǎn)管理公司等多家金融機構(gòu)。這些金融機構(gòu)在過去兩個月時間里,都曾發(fā)生泄露信息、瞞報數(shù)據(jù)等違規(guī)行為,有銀行機構(gòu)不僅過失泄露信息,而且未經(jīng)授權(quán)便查詢個人信用信息,甚至違法出售個人信息。在違規(guī)處罰中,有三家金融機構(gòu)的單個罰單超過50萬。

1.2.2 金融業(yè)監(jiān)管部門對安全建設(shè)提出了明確指導(dǎo)意見

除了國家層面頒布了《網(wǎng)絡(luò)安全法》之外,金融業(yè)的相關(guān)監(jiān)管部門也對金融機構(gòu)的安全建設(shè)提出了明確的指導(dǎo)意見。

銀監(jiān)會于2018年發(fā)布了《中國銀保監(jiān)會辦公廳關(guān)于加強無線網(wǎng)絡(luò)安全管理的通知》(銀保監(jiān)辦發(fā)【2018】50號),明確要求銀行及保險公司加強對無線網(wǎng)絡(luò)的安全管理。

銀行保險機構(gòu)的無線網(wǎng)絡(luò)應(yīng)劃分獨立網(wǎng)段或虛擬局域網(wǎng),進(jìn)行安全隔離和訪問控制,防止非授權(quán)訪問。應(yīng)采用安全、可靠的加密協(xié)議,對無線通信信道進(jìn)行安全加密。加強無線網(wǎng)絡(luò)用戶管理,防止非法用戶訪問。

銀行保險機構(gòu)應(yīng)采用防火墻、入侵檢測、防病毒等網(wǎng)絡(luò)安全技術(shù)措施,及時處置無線網(wǎng)絡(luò)安全事件,防止無線網(wǎng)絡(luò)感染和傳播病毒等惡意程序,防范無線網(wǎng)絡(luò)遭受入侵和攻擊風(fēng)險。

1.3 合規(guī)成為常態(tài)需求 金融機構(gòu)需長期投入安全建設(shè)

中國網(wǎng)絡(luò)安全等級保護(hù)2.0將在2019年12月1日正式實施,對金融企業(yè)在云計算、移動互聯(lián)網(wǎng)、大數(shù)據(jù)等新技術(shù)方面的應(yīng)用提出了更復(fù)雜的網(wǎng)絡(luò)安全需求。

等保2.0要求金融企業(yè)更多的從被動防御轉(zhuǎn)向主動防范風(fēng)險,安全不再是一次性安全設(shè)施投入,合規(guī)成為常態(tài)需求。

在新的等保要求下,企業(yè)的安全系統(tǒng)需要對數(shù)據(jù)庫和應(yīng)用服務(wù)的訪問行為進(jìn)行審計,并從中發(fā)現(xiàn)未報警的風(fēng)險信息。

另一方面,態(tài)勢感知成為等保2.0工作的重點。單純的威脅檢測已經(jīng)不能滿足企業(yè)需求,金融企業(yè)只有構(gòu)建感知、檢測、響應(yīng)、預(yù)防的閉環(huán)管理才能實現(xiàn)完善的威脅生命周期管理。

因為國有銀行、股份制銀行往往久經(jīng)考驗,黑產(chǎn)主要是攻擊這些大型金融機構(gòu),而對中小銀行等攻擊較少,因此,很多中小銀行過往很難有意識和體會到自身安全建設(shè)的問題。

等保2.0以后,金融機構(gòu),特別是中小銀行、證券公司和保險公司真正意識到安全建設(shè)應(yīng)當(dāng)是個長期工作,而非一次性投入。

通過等保2.0的實施,中小銀行等金融機構(gòu)一方面感受到來自監(jiān)管層的壓力,另一方面也感受到來自同行的壓力,可以看到其他金融機構(gòu)在安全建設(shè)的提升。因此,通過這一類的安全運動,將安全建設(shè)的長期運營理念由大型金融機構(gòu)逐步傳導(dǎo)到全部金融機構(gòu)。

2. 金融機構(gòu)基礎(chǔ)設(shè)施全面數(shù)字化帶來的挑戰(zhàn)

2.1 基礎(chǔ)設(shè)施云化對安全建設(shè)提出不一樣的需求

基礎(chǔ)設(shè)施的云化,讓過往很多硬件設(shè)備都無法起到作用,金融機構(gòu)對安全軟件的采購正不斷增加。但這些安全軟件能否滿足金融機構(gòu)的需求,仍然存在很大疑問。

第一,形態(tài)的變化。從物理形態(tài)轉(zhuǎn)變?yōu)榧兲摂M化形態(tài),數(shù)據(jù)的防護(hù)、審計、加密等安全措施的使用和管理難度明顯增加。一些應(yīng)用遷移至云端,傳統(tǒng)流量監(jiān)測類的防護(hù)產(chǎn)品如何能夠發(fā)揮價值,都存在疑問。

第二,存儲方式變化。數(shù)據(jù)集中存儲引起管理方式的變化,如何有效隔離、區(qū)分不同銀行業(yè)務(wù)數(shù)據(jù)是保證業(yè)務(wù)正常運轉(zhuǎn)的關(guān)鍵問題。

第三,部署難題。傳統(tǒng)防護(hù)和審計設(shè)備的串接部署方式無法在云環(huán)境下操作,如何實現(xiàn)過濾內(nèi)部攻擊、發(fā)現(xiàn)外部安全風(fēng)險,并保障加密技術(shù)所使用的密鑰體系安全可靠,分級管理制度合理可信。

第四,運維管理復(fù)雜。當(dāng)前金融機構(gòu)都會選擇混合云架構(gòu),既有公有云環(huán)境,也有私有云環(huán)境,同時還會有傳統(tǒng)數(shù)據(jù)中心,不同業(yè)務(wù)會在不同IT環(huán)境之中。但金融機構(gòu)往往希望通過統(tǒng)一管理平臺、統(tǒng)一視圖界面來進(jìn)行安全管理,這同樣是比較大的挑戰(zhàn)。

從國家政府和行業(yè)監(jiān)管機構(gòu)公布的政策來看,當(dāng)前網(wǎng)絡(luò)安全(即傳統(tǒng)安全)仍然是金融行業(yè)最主要的需求,而金融機構(gòu)對數(shù)據(jù)安全的重視程度正不斷加大。

2.2 金融機構(gòu)對數(shù)據(jù)的訪問和使用暴露很多問題

2.2.1 金融行業(yè)成數(shù)據(jù)泄漏重災(zāi)區(qū),內(nèi)部威脅亟待解決

互聯(lián)網(wǎng)、金融為個人信息泄漏的重災(zāi)區(qū),并且由于金融行業(yè)中個人信息數(shù)據(jù)更加完備且價值度高,更是各類攻擊的首選目標(biāo)。近年來,信息泄露事件在金融行業(yè)層出不窮,并且泄露原因多種多樣。

2017年9月,美國三大個人信用評估機構(gòu)之一Equifax被爆出遭遇黑客攻擊,約有1.42億美國用戶的個人重要信息面臨泄露風(fēng)險。2018年11月,美國匯豐銀行通知客戶10月4日至10月14日期間發(fā)生了數(shù)據(jù)泄露,泄露信息包括用戶的詳細(xì)個人信息、賬戶信息和交易記錄。

2.2.2 金融機構(gòu)頻出“內(nèi)鬼事件”,內(nèi)外部需要統(tǒng)一防控

根據(jù)Verizon最新發(fā)布的《2019年數(shù)據(jù)泄露調(diào)查報告》顯示,36%的數(shù)據(jù)泄露是由于企業(yè)內(nèi)部人員造成的,內(nèi)部威脅逐漸成為數(shù)據(jù)泄露的主要原因之一。

2014年1月,韓國信用局內(nèi)部員工竊取了2000萬銀行和信用卡用戶的個人數(shù)據(jù),造成韓國歷史上最嚴(yán)重的數(shù)據(jù)泄露事件。2016年,“5·26侵犯公民個人信息案”,銀行支行行長與外部人員配合,竊取257萬條公民銀行個人信息。

這些“內(nèi)鬼事件”顯示,以往僅僅防控外部威脅的做法已不足以滿足金融機構(gòu)現(xiàn)有數(shù)據(jù)安全的需求,針對內(nèi)部威脅的業(yè)務(wù)體系必須建立,內(nèi)外部需要統(tǒng)一防控。

3. 金融機構(gòu)安全建設(shè)成熟度分析

正如前文所言,因為金融機構(gòu)的外部環(huán)境變化和自身數(shù)字化轉(zhuǎn)型需求,傳統(tǒng)以合規(guī)為基礎(chǔ)的信息安全體系,將會過升級到信息安全2.0時代新防御體系,金融機構(gòu)的安全建設(shè)的重點也將從傳統(tǒng)的“合規(guī)”建設(shè),過渡到滿足自身網(wǎng)絡(luò)安全“剛需”的新防御體系。

安全成熟度模型既能清晰地展示安全全貌,又能為安全工作提供明確的努力方向與建設(shè)目標(biāo),能夠幫助金融機構(gòu)更好地看到自身所處于什么階段,當(dāng)前應(yīng)該在哪些方面進(jìn)行投入。

在2.0新防御體系下,網(wǎng)絡(luò)安全總體成熟度將分為五個級別,即Ⅰ初級防護(hù)、Ⅱ基礎(chǔ)防范、Ⅲ體系化控制、Ⅳ主動性防御、Ⅴ進(jìn)攻性防御。不同的成熟度級別具有不同的基本特征,具體如下:

第一,初級防護(hù)。初級防護(hù)是安全成熟度的最低級別,可以理解為組織機構(gòu)還未開始重視安全建設(shè),沒有成型的安全工作思路,具體的安全防護(hù)也非常的薄弱。

初級防護(hù)級別的基本特征為:安全控制嚴(yán)重不足、風(fēng)險管理能力缺失、安全工作職能缺失、安全事件無法感知、面臨監(jiān)管機構(gòu)處罰。

第二,基礎(chǔ)防范。基礎(chǔ)防范是安全成熟度的第二個級別,可以理解為組織機構(gòu)已經(jīng)進(jìn)行了安全建設(shè),安全技術(shù)與安全管理相關(guān)工作已經(jīng)開展,但是安全建設(shè)都是按點進(jìn)行控制,相對比較零散、無序。

基礎(chǔ)防范級別基本特征:安全控制比較零散、風(fēng)險管理基礎(chǔ)薄弱、安全工作凌亂無序、安全事件被動響應(yīng)、應(yīng)對監(jiān)管檢查困難。

第三,體系化控制。體系化控制級別是安全成熟度的第三個級別,可以理解為組織已經(jīng)建立起了相對完善的安全安全體系,信息安全風(fēng)險控制機制已經(jīng)建立并有效運行,在安全組織、技術(shù)、制度、運行等方面已經(jīng)全面進(jìn)行體系化控制,此時安全體系是基本上是大而全的最佳實踐堆疊。

體系化控制級別基本特征:安全控制形成體系、風(fēng)險管理機制建立、安全工作規(guī)范有序、應(yīng)急響應(yīng)能力建立、滿足安全合規(guī)要求。

第四,主動性防御。主動性防御是安全成熟度的第四個級別,可以理解為組織開始以自身網(wǎng)絡(luò)安全剛性需求為工作導(dǎo)向,為了達(dá)到自身剛需目標(biāo)而充分融合技術(shù)與管理手段,并能夠?qū)Π踩w系進(jìn)行量化的控制與績效評價,最終實現(xiàn)安全主動性防御的目標(biāo)。

主動性防御級別基本特征:安全控制場景融合、高級威脅初步防控、安全績效量化評價、事件實時監(jiān)控預(yù)警、核心數(shù)據(jù)安全可控。

第五,進(jìn)攻性防御。進(jìn)攻性防御是安全成熟度的最高級別,可以理解為網(wǎng)絡(luò)安全已經(jīng)上升到企業(yè)風(fēng)險治理的高度,網(wǎng)絡(luò)安全與業(yè)務(wù)風(fēng)險已經(jīng)開始逐步融合,網(wǎng)絡(luò)安全建設(shè)與業(yè)務(wù)風(fēng)險控制已經(jīng)很難在劃清明顯的界線,已經(jīng)具備基于業(yè)務(wù)安全進(jìn)行態(tài)勢感知與攻防對抗的能力。

進(jìn)攻性防御級別基本特征:安全控制主動智能、具備安全對抗能力、安全價值有效輸出、潛在風(fēng)險提前預(yù)警、促進(jìn)業(yè)務(wù)健康發(fā)展。

目前,絕大多數(shù)金融機構(gòu)處于第三階段,體系化控制,基本符合監(jiān)管要求,滿足等級保護(hù)的要求,遇到安全問題基本都有解決方式。下一步將重點放在主動性防御的建設(shè),提升安全運營水平。

3.數(shù)據(jù)驅(qū)動安全,金融機構(gòu)的應(yīng)對之道

面臨信息安全2.0時代的諸多安全挑戰(zhàn),金融機構(gòu)應(yīng)當(dāng)如何應(yīng)對?愛分析認(rèn)為,基于數(shù)據(jù)提升安全防護(hù)能力,是金融機構(gòu)未來安全建設(shè)的重要方向。

1. 數(shù)據(jù)驅(qū)動安全決策成為共識

1.1 安全運營價值凸顯,安全建設(shè)需要以效果為導(dǎo)向

正如前文所言,基于新的安全形勢和金融機構(gòu)數(shù)字化轉(zhuǎn)型需求,金融機構(gòu)需要能夠覆蓋云計算、移動互聯(lián)網(wǎng)、物聯(lián)網(wǎng)終端等全場景的網(wǎng)絡(luò)安全產(chǎn)品。

考慮到不同場景的復(fù)雜性,傳統(tǒng)面向特定場景的網(wǎng)絡(luò)安全方法論已經(jīng)失效,必須通過統(tǒng)一的安全運營,實現(xiàn)對全場景的防控。同時,越來越多的金融機構(gòu)意識到,安全工作是需要長期運營,而不是一次性投入,因此,安全運營的價值越來越重要。

同時,金融機構(gòu)會更加重視威脅類型和威脅場景的覆蓋。過去進(jìn)行安全攻防對抗,基本都是請來一些黑客進(jìn)行攻防演練,最終效果如何,完全取決于黑客的個人能力,沒有系統(tǒng)化方法。

當(dāng)金融機構(gòu)更加重視安全運營后,即使是攻防演練變得更加系統(tǒng)化、體系化,金融機構(gòu)會更加關(guān)注效果,哪些設(shè)施的防護(hù)存在漏洞,哪些設(shè)施容易受到攻擊,整體縱深防御體系的有效性如何。

金融機構(gòu)需要長期、實時地監(jiān)控整個安全體系,不斷檢驗各個環(huán)節(jié)的防護(hù)效果,達(dá)成運營目標(biāo)。

1.2 數(shù)據(jù)是衡量效果好壞的重要標(biāo)準(zhǔn)

當(dāng)金融機構(gòu)以效果為導(dǎo)向,進(jìn)行安全體系建設(shè)時,必須要對效果進(jìn)行量化,需要有數(shù)據(jù)作為支撐。

數(shù)據(jù)主要是兩類數(shù)據(jù),一類是攻防演練中的測試數(shù)據(jù),通過一些測試工具來評判攻防演練的實際效果,找出薄弱環(huán)節(jié)。另一類是用戶真實情況的數(shù)據(jù),受到攻擊的數(shù)據(jù)。例如,兩家用戶規(guī)模類似的城商行,為何其中一家被攻擊成功的次數(shù)更多,背后是什么原因,這些都需要數(shù)據(jù)作為支撐。

因此,金融機構(gòu)需要以數(shù)據(jù)為支撐,以效果為導(dǎo)向,進(jìn)行安全體系的建設(shè)。

2. 建設(shè)統(tǒng)一大數(shù)據(jù)平臺是未來趨勢

2.1 獨立安全部門的出現(xiàn),推動統(tǒng)一安全管理平臺發(fā)展

第一,獨立安全部門的出現(xiàn),意味著金融機構(gòu)會在網(wǎng)絡(luò)安全上投入更多預(yù)算,由于處罰對象涉及到金融機構(gòu)“一把手”,因此,金融機構(gòu)對網(wǎng)絡(luò)安全的重視程度不斷提高。

例如,中國人壽保險集團(tuán)在集團(tuán)層面成立了由集團(tuán)公司董事長擔(dān)任主任的信息化建設(shè)委員會,統(tǒng)籌信息化建設(shè)和網(wǎng)絡(luò)安全的重要工作,著重從網(wǎng)絡(luò)安全等級保護(hù)制度及關(guān)鍵信息基礎(chǔ)設(shè)施保護(hù)、信息安全風(fēng)險評估能力、通報預(yù)警及應(yīng)急處置和數(shù)據(jù)資產(chǎn)及個人信息保護(hù)等四個領(lǐng)域予以貫徹落實。

第二,獨立安全部門有望打破各個業(yè)務(wù)系統(tǒng)的“孤島”問題,實現(xiàn)網(wǎng)絡(luò)安全的統(tǒng)一管理,這就要求金融機構(gòu)必須建立統(tǒng)一的大數(shù)據(jù)管理平臺,以支持安全運營業(yè)務(wù)。

第三,獨立安全部門有更強動力證明自己的工作能力,對安全產(chǎn)品的要求會不斷提升,有助于推動整個網(wǎng)絡(luò)安全行業(yè)由原先的關(guān)系型銷售向技術(shù)產(chǎn)品型銷售轉(zhuǎn)變,對技術(shù)和產(chǎn)品本身的重視程度提升,技術(shù)產(chǎn)品能力強的公司將更有機會獲取行業(yè)客戶。

2.2 統(tǒng)一大數(shù)據(jù)平臺讓金融機構(gòu)看清自身所處階段

因為安全運營是件長期工作,需要不斷投入資源,對于金融機構(gòu)而言,特別是中小金融機構(gòu)資源相對有限,需要看清楚自身所處階段,針對當(dāng)前最亟待解決的問題進(jìn)行投入,有的放矢。

統(tǒng)一大數(shù)據(jù)平臺能夠幫助金融機構(gòu)看清自身所處階段,讓不同層級的人都清楚自身當(dāng)前的重點工作。

對于日常運維人員,核心價值主要體現(xiàn)在兩個方面。一方面,統(tǒng)一平臺能夠讓運維人員看清每天要處理的安全問題;另一方面,通過統(tǒng)一平臺能夠大大提升運維人員處理問題的效率,之前要去看防火墻、查系統(tǒng)的日志,現(xiàn)在可以通過一個平臺就能看清。

對于管理層,可以通過統(tǒng)一平臺,在一段時間內(nèi)進(jìn)行對比,認(rèn)知到自身機構(gòu)的安全狀況是在好轉(zhuǎn)還是惡化,哪些系統(tǒng)的安全狀況比較差,需要針對性地增強。之前的系統(tǒng)優(yōu)化和增強都屬于“拍腦袋”決策,現(xiàn)在通過統(tǒng)一平臺,可以基于真實結(jié)果和數(shù)據(jù)進(jìn)行決策。

2.3 對數(shù)據(jù)的保護(hù)同樣需要統(tǒng)一大數(shù)據(jù)平臺

數(shù)據(jù)安全不僅僅是加密解密、防泄漏等技術(shù),數(shù)據(jù)安全是意識、流程、管理理念等綜合在一起的成果,因此,從技術(shù)切入做數(shù)據(jù)安全,很難真正達(dá)到目標(biāo)。想做好數(shù)據(jù)安全這件事,必須要從數(shù)據(jù)治理開始。

做好數(shù)據(jù)保護(hù),要從了解數(shù)據(jù)全生命周期入手,從數(shù)據(jù)的產(chǎn)生、移動、銷毀等各個階段,從業(yè)務(wù)層面了解每個階段可能存在的風(fēng)險,進(jìn)行再對應(yīng)到相應(yīng)的技術(shù),具體分為三個部分。

首先,數(shù)據(jù)分類和訪問控制,先要找出敏感數(shù)據(jù),很多企業(yè)都不知道敏感數(shù)據(jù)在哪里,后續(xù)工作根本無法開展。然后才是制定具體訪問策略,哪些人員具備訪問權(quán)限。

其次,監(jiān)控和分析。對數(shù)據(jù)庫等系統(tǒng)的訪問進(jìn)行實時監(jiān)控,并對監(jiān)控結(jié)果進(jìn)行分析。比如一小時內(nèi),連續(xù)訪問源代碼500次,連續(xù)訪問客戶敏感信息30次,出現(xiàn)這類狀況就告警。

第三,告警和執(zhí)行。針對監(jiān)控結(jié)果,自動進(jìn)行告警,同時進(jìn)行攔截等工作。

由上述步驟可以看出,做好數(shù)據(jù)保護(hù)工作,單單依靠一些單點技術(shù)是遠(yuǎn)遠(yuǎn)不夠的,需要通過一整套體系來實現(xiàn)目標(biāo)。在這過程中,底層需要有一套統(tǒng)一數(shù)據(jù)平臺來作為支撐。

通過大數(shù)據(jù)平臺,對不同數(shù)據(jù)源進(jìn)行數(shù)據(jù)治理,針對不同等級的數(shù)據(jù)進(jìn)行分類控制,再通過持續(xù)實時監(jiān)控,發(fā)現(xiàn)問題,并及時進(jìn)行攔截。

3. 數(shù)據(jù)安全是金融業(yè)務(wù)連續(xù)、高可用的必要條件

3.1 數(shù)據(jù)安全保障數(shù)據(jù)不被破壞

當(dāng)前,大量的金融業(yè)務(wù)數(shù)據(jù)存在云端,混合云構(gòu)建的復(fù)雜存儲環(huán)境對現(xiàn)有的數(shù)據(jù)安全保障提出了更高的要求。在面對任何系統(tǒng)性災(zāi)難面前,數(shù)據(jù)不被破壞是業(yè)務(wù)連續(xù)性的必要保證。

數(shù)據(jù)不被破壞有三點具體要求,經(jīng)濟(jì)高效的數(shù)據(jù)備份方案、數(shù)據(jù)一致性保證和數(shù)據(jù)防污染能力。

為了保障金融數(shù)據(jù)安全,除了進(jìn)行私有云的數(shù)據(jù)多地災(zāi)備外,公有云上運行的業(yè)務(wù)系統(tǒng)也需要實現(xiàn)在不同公有云廠商和在不同地點的數(shù)據(jù)備份工作。這樣就可以保障金融數(shù)據(jù)在發(fā)生戰(zhàn)爭或者大型自然災(zāi)害等不可預(yù)見事件時也能得到最高等級的保護(hù)。

而為了保障數(shù)據(jù)一致性,金融企業(yè)需要對數(shù)據(jù)進(jìn)行大量的審計工作。一個銀行通常有幾十個對外的業(yè)務(wù)渠道,不同終端的用戶行為一旦產(chǎn)生差錯,就會造成業(yè)務(wù)數(shù)據(jù)的不一致。數(shù)據(jù)審計就是通過對不同用戶的行為進(jìn)行記錄審核,一旦數(shù)據(jù)不一致,可以在一定情況下回滾數(shù)據(jù),或者對產(chǎn)生不當(dāng)行為的系統(tǒng)賬戶(尤其是系統(tǒng)管理員等特權(quán)賬戶)產(chǎn)生震懾。

金融級的數(shù)據(jù)安全還要求對數(shù)據(jù)具有終端溯源和網(wǎng)絡(luò)取證的能力。證據(jù)數(shù)據(jù)本身的防污染非常重要,一旦數(shù)據(jù)被篡改,現(xiàn)有的證據(jù)數(shù)據(jù)就會失去效力。金融機構(gòu)可以通過對關(guān)鍵數(shù)據(jù)進(jìn)行抓包和數(shù)字簽名,數(shù)據(jù)安全就可以對存儲的數(shù)據(jù)進(jìn)行跟蹤和驗證,從而達(dá)到數(shù)據(jù)防污染的目的。

3.2 數(shù)據(jù)安全保障數(shù)據(jù)不被非法訪問

典型的數(shù)據(jù)泄露事件通常發(fā)生在金融業(yè)務(wù)系統(tǒng)內(nèi)部,通常是由非法訪問實現(xiàn)的。黑客通過漏洞潛入業(yè)務(wù)系統(tǒng)后,可以通過橫向移動,實現(xiàn)對系統(tǒng)管理賬號的暴力破解。這樣,黑客就可以喬裝成系統(tǒng)用戶從而盜取金融企業(yè)的核心數(shù)據(jù)。

數(shù)據(jù)的非法訪問通常分為三個階段,通過系統(tǒng)的脆弱性進(jìn)入業(yè)務(wù)系統(tǒng)、通過橫向移動對特權(quán)賬號進(jìn)行破解、通過特權(quán)賬號訪問涉密信息。

數(shù)據(jù)安全的防護(hù)通常發(fā)生在前兩個階段。應(yīng)對數(shù)據(jù)非法訪問的過程,金融企業(yè)的可以通過構(gòu)建縱深防御的數(shù)據(jù)安全平臺,逐層對系統(tǒng)進(jìn)行加固。在系統(tǒng)加固的過程,數(shù)據(jù)安全平臺可以對業(yè)務(wù)資產(chǎn)進(jìn)行清點和管理,以在早期構(gòu)建主動風(fēng)險防范的措施。

網(wǎng)站應(yīng)用入侵防護(hù)系統(tǒng)(WAF)會在攻擊發(fā)起的第一時間對攻擊進(jìn)行檢測,若WAF失效,縱深防御的第三層保護(hù)措施將啟動。非法訪問時,入侵者的整個訪問路徑都可以通過智能大數(shù)據(jù)分析平臺進(jìn)行跟蹤和分析,其中包括了其竊取數(shù)據(jù)的過程。通過對客戶行為進(jìn)行分析,數(shù)據(jù)安全平臺即可及時阻止非法訪問行為的發(fā)生。

可見,數(shù)據(jù)安全平臺可以通過掌控黑客的攻擊行為,將數(shù)據(jù)非法訪問的風(fēng)險降到最低。

3.3 數(shù)據(jù)安全保障數(shù)據(jù)不被合法濫用

除了外部入侵造成的數(shù)據(jù)安全問題,內(nèi)部人員的合法濫用也會引發(fā)重大數(shù)據(jù)安全風(fēng)險。這通常發(fā)生在內(nèi)部員工通過合法賬號訪問公司的敏感數(shù)據(jù),并將相關(guān)數(shù)據(jù)倒賣給競爭對手。

根據(jù)裁判文書網(wǎng)的一則事例,2018年底某金融公司張某以每條0.2~0.5元的價格將數(shù)百萬的公民個人信息販賣給他人,非法牟利近40萬元。據(jù)調(diào)查80%的數(shù)據(jù)泄露是由公司內(nèi)鬼利用特權(quán)獲取而導(dǎo)致的泄露。

防止數(shù)據(jù)不被合法濫用,最重要的是利用UEBA工具對員工的行為進(jìn)行跟蹤判斷。異常的員工行為信息,例如員工在不合理的時間、地點調(diào)用不常用的敏感信息,通常會有較大的數(shù)據(jù)泄露風(fēng)險。

數(shù)據(jù)合法濫用的難點在于僅發(fā)現(xiàn)可疑的員工行為并不能判斷員工是否造成數(shù)據(jù)泄露,需要公司的法務(wù)部門或者其他跟員工進(jìn)行確認(rèn)。數(shù)據(jù)安全平臺可以為企業(yè)提前發(fā)現(xiàn)內(nèi)鬼,提供相應(yīng)的信息線索和數(shù)據(jù)取證工具。一方面可以在造成大的損失前,避免損失的發(fā)生;另一方面,通過震懾作用,避免員工輕易的濫用數(shù)據(jù)。

4. 人工智能技術(shù)如何落地安全防護(hù)

據(jù)Gartner預(yù)測,到2020年,人工智能在網(wǎng)絡(luò)安全領(lǐng)域的份額,將從現(xiàn)在的10%增長到40%。

在美國,華爾街分析師已經(jīng)觀察到,運用人工智能技術(shù)的安全廠商,正在從傳統(tǒng)安全廠商手中搶走客戶。相關(guān)廠商受到了資本市場的重視,例如,2018年11月,Cylance被Blackberry以14億美元收購,2018年6月,CrowdStrike獲得2億美元E輪融資,估值已升至30億美元。

4.1 基于人工智能技術(shù)建立一套自適應(yīng)安全架構(gòu),讓態(tài)勢感知具備分析和響應(yīng)能力

基于用戶行為數(shù)據(jù)網(wǎng)絡(luò),人工智能技術(shù)幫助大數(shù)據(jù)平臺實現(xiàn)全局態(tài)勢感知,完成了防護(hù)、檢測、響應(yīng)、預(yù)測的閉環(huán):防護(hù)環(huán)節(jié),加固和隔離系統(tǒng)、轉(zhuǎn)移攻擊和阻止事件;檢測環(huán)節(jié),檢測事件、確定風(fēng)險并排優(yōu)先級、抑制事件;響應(yīng)環(huán)節(jié),進(jìn)行模式變更、調(diào)查取證;預(yù)測環(huán)節(jié),主動風(fēng)險分析、預(yù)測攻擊。

通過對上述環(huán)節(jié)的提升與優(yōu)化,人工智能使態(tài)勢感知由原先單純的數(shù)據(jù)展現(xiàn),具備了分析和快速響應(yīng)能力,進(jìn)而使監(jiān)控中心變成指揮中心。同時,依靠機器學(xué)習(xí)等人工智能技術(shù),系統(tǒng)本身具備學(xué)習(xí)能力,能夠基于結(jié)果反饋,不斷優(yōu)化升級,由原先的依靠人工經(jīng)驗調(diào)整規(guī)則,變成完全由機器決策。

4.2 人工智能可以應(yīng)對未知攻擊,提前做出預(yù)測

內(nèi)部威脅分析的復(fù)雜性決定了傳統(tǒng)規(guī)則模型很難檢測出效果。因為基于用戶行為數(shù)據(jù)的分析和預(yù)測,并不像病毒檢測、垃圾郵件分類等,具備預(yù)先定義的模型,每個金融機構(gòu)的用戶環(huán)境不一樣,要識別人員、行為的異常,很難用一套先定義好的模型適用于每個客戶,必須要在每個自身環(huán)境生成相應(yīng)的模型。

一個典型金融機構(gòu)每天原始事件在億到十億級別,每天告警數(shù)量在百萬級別,如此多的事件,不可能僅靠人工和規(guī)則梳理,只有依靠人工智能強大的自我學(xué)習(xí)和數(shù)據(jù)分析能力,才能夠迅速、精準(zhǔn)地發(fā)現(xiàn)其中隱含的問題和潛在風(fēng)險。

以瀚思科技的UBA產(chǎn)品為例,利用先進(jìn)算法可對長達(dá)兩年周期的歷史數(shù)據(jù)進(jìn)行精準(zhǔn)分析,從海量數(shù)據(jù)中準(zhǔn)確捕捉異常行為。同時結(jié)合有監(jiān)督學(xué)習(xí)和無監(jiān)督學(xué)習(xí)算法,先通過無監(jiān)督學(xué)習(xí)進(jìn)行聚類分析,再通過有監(jiān)督學(xué)習(xí)實現(xiàn)對新規(guī)則的學(xué)習(xí),最終幫助企業(yè)發(fā)現(xiàn)潛在內(nèi)部威脅。

4.3 基于數(shù)據(jù),人工智能為業(yè)務(wù)安全提供獨特視角

傳統(tǒng)安全產(chǎn)品與金融機構(gòu)的業(yè)務(wù)之間存在一道天然鴻溝,核心是考慮問題的視角和出發(fā)點存在巨大差異,安全公司很難理解金融機構(gòu)的業(yè)務(wù)邏輯及應(yīng)用場景,很難提供真正支持業(yè)務(wù)安全的產(chǎn)品。

人工智能技術(shù)的出現(xiàn)有助于安全公司跨過這道鴻溝,原因在于,安全公司可以完全基于數(shù)據(jù)本身和反饋結(jié)果,訓(xùn)練出一套模型,模型本身并不特別依賴于場景本身,而只是依賴于場景中產(chǎn)生的數(shù)據(jù)。

人工智能在我國金融機構(gòu)安全防護(hù)中,已有不少落地案例。例如,寧夏銀行聯(lián)合瀚思科技構(gòu)建了其態(tài)勢感知平臺,該平臺采用了降維算法、聚合算法、方差演進(jìn)序列、決策樹算法等多種機器學(xué)習(xí)算法來發(fā)現(xiàn)業(yè)務(wù)安全風(fēng)險。

寧夏銀行利用人工智能技術(shù)進(jìn)行大數(shù)據(jù)分析,發(fā)現(xiàn)了多起諸如交易異常、賬號異常、褥羊毛及業(yè)務(wù)邏輯漏洞等問題。通過不斷的優(yōu)化及調(diào)整,寧夏銀行業(yè)務(wù)安全風(fēng)險不斷降低。

4.4 人工智能技術(shù)助力金融機構(gòu)實現(xiàn)主動防御

如前文所言,當(dāng)前很多金融機構(gòu)都將由體系化控制向主動防御階段邁進(jìn),這一過程中,金融機構(gòu)需要具備主動防御能力,當(dāng)主動防御能力不足,解決辦法有兩個途徑:第一,將深度分析、實時監(jiān)測能力融入到現(xiàn)有系統(tǒng)中,如NGFW、EDR等;第二,部署、應(yīng)用下一代安全防御產(chǎn)品,如TDA、UEBA等。

這樣來看,未來的安全產(chǎn)品中,傳統(tǒng)防護(hù)類安全設(shè)備將融入新的思想,增強主動防御能力。而檢測類的傳統(tǒng)安全設(shè)備,將逐步被下一代安全分析檢測系統(tǒng)所替代,逐漸在市場中被淘汰出局。

從安全分析與檢測的分類上說,第一類是風(fēng)險分析與檢測,也就是傳統(tǒng)風(fēng)險評估在下一代安全防御體系中的創(chuàng)新應(yīng)用,變化是風(fēng)險分析由人工變?yōu)橄到y(tǒng)自動完成,由定性分析變?yōu)槎炕驁鼍盎治觯梢亟M合變?yōu)橐貑为毞治觯坏诙愂钱惓7治觯饕I(yè)務(wù)異常(反欺詐)分析、用戶行為異常分析兩種;第三類是事件分析,是將傳統(tǒng)安全防護(hù)設(shè)備中產(chǎn)生的告警進(jìn)行歸并、關(guān)聯(lián),輸出高質(zhì)量的事件信息。

從安全分析與檢測的特性上說,首先,安全分析與檢測必須是實時完成的,這樣才能在威脅、異常、事件剛有跡象的初期,就能夠檢測出來;其次,安全分析與檢測必須能夠彌補傳統(tǒng)安全設(shè)備的不足,能夠發(fā)現(xiàn)傳統(tǒng)安全設(shè)備發(fā)現(xiàn)不了的問題,這樣才能稱得上是深度分析;最后,分析檢測結(jié)果必須能夠進(jìn)行整合、關(guān)聯(lián),形成有效的內(nèi)部威脅情報,為安全運營提供決策支持。

4.金融信息安全市場規(guī)模測算與分析

1. 2020年金融信息安全市場規(guī)模達(dá)百億,對標(biāo)美國還有很大提升空間

金融信息安全的市場規(guī)模與金融機構(gòu)的科技支出密切相關(guān),考慮到金融機構(gòu)在金融科技方面的投入比重不斷增加,因此,金融信息安全市場會長期保持快速增長。

根據(jù)測算,2020年金融信息安全市場規(guī)模約為80-100億元,增長主要來自金融科技整體投入不斷增加,以及安全在整個科技占比不斷提升。

市場規(guī)模測算邏輯,先測算金融科技在整個金融機構(gòu)的支出比例,再考慮了信息安全業(yè)務(wù)在金融科技的主要占比。

根據(jù)愛分析測算,2020年,金融科技投入會占到整個金融機構(gòu)投入的1.5-2%,因此,中國金融科技的市場規(guī)模為1600-2000億元。

根據(jù)調(diào)研,當(dāng)前中國信息安全在整個科技支出的比例為2-3%,美國信息安全會占到整個科技支出的7-10%,考慮到未來金融機構(gòu)對安全投入會持續(xù)增加,到2020年,信息安全在整個科技支出的比例有望提升至5%左右。因此,測算出,2020年信息安全市場規(guī)模為80-100億元。

2. 以數(shù)據(jù)為核心的安全技術(shù)在不同金融客群滲透率分析

以數(shù)據(jù)為核心的安全技術(shù)在不同金融客群的滲透率高低,或落地先后順序,主要受金融客群業(yè)務(wù)的復(fù)雜程度和業(yè)務(wù)規(guī)模的影響。業(yè)務(wù)越復(fù)雜、規(guī)模越大,金融機構(gòu)就越難以通過傳統(tǒng)安全手段和人力來預(yù)防和處理相關(guān)安全問題,且安全事故帶來的損失將越大,這會提高大數(shù)據(jù)安全技術(shù)的剛需性。

以數(shù)據(jù)為核心的安全技術(shù)在銀行業(yè)滲透率最高,保險業(yè)和證券業(yè)次之。這是因為銀行業(yè)的業(yè)務(wù)最為復(fù)雜,涵蓋支付、貸款、信用卡、理財?shù)鹊龋颐咳战灰捉痤~巨大,而保險行業(yè)主要是較為低頻的保險購買和理賠,證券行業(yè)安全與業(yè)務(wù)的聯(lián)系較為松散,主要以傳統(tǒng)網(wǎng)絡(luò)安全需求為主。

以數(shù)據(jù)為核心的安全技術(shù)在各金融行業(yè)頭部機構(gòu)的滲透率較高。首先,頭部金融機構(gòu)的業(yè)務(wù)復(fù)雜度和業(yè)務(wù)規(guī)模更高。其次,建設(shè)大數(shù)據(jù)安全平臺,例如SOC,需要數(shù)百萬元的投入,成本較高,且在使用中,對金融機構(gòu)IT人員的技術(shù)水平提出了較高要求,這些資金和人員投入,只有頭部機構(gòu)有足夠的實力去承擔(dān)。以銀行業(yè)為例,四大國有銀行、全國股份制商業(yè)銀行和中上游的城商行,基本都采購了SOC平臺,而規(guī)模較小的其他銀行,SOC的建設(shè)比較少。

5.金融信息安全市場格局分析

1. 金融行業(yè)信息安全市場競爭格局分析

在金融行業(yè)信息安全市場中,主要有傳統(tǒng)安全廠商、互聯(lián)網(wǎng)公司、新興創(chuàng)業(yè)公司以及國外廠商四類玩家。

傳統(tǒng)安全廠商,指提供WAF、防火墻、IDS等傳統(tǒng)網(wǎng)絡(luò)安全產(chǎn)品的廠商,包括啟明星辰、綠盟科技、亞信安全等。在網(wǎng)絡(luò)安全以及內(nèi)部威脅方面,這些廠商擁有自身的邊界防護(hù)產(chǎn)品,因此對于網(wǎng)絡(luò)安全漏洞以及威脅有較深的理解,在傳統(tǒng)網(wǎng)絡(luò)安全業(yè)務(wù)中有一定的優(yōu)勢;但由于這些廠商本身大數(shù)據(jù)和人工智能技術(shù)能力較低,因此在向大數(shù)據(jù)安全轉(zhuǎn)變的過程中會有較大劣勢。在業(yè)務(wù)安全方面,傳統(tǒng)安全廠商較少涉足,這主要是由于業(yè)務(wù)安全需要對于業(yè)務(wù)場景理解有較高要求,而傳統(tǒng)安全產(chǎn)品并不會涉及業(yè)務(wù)層面,因此傳統(tǒng)安全廠商在這方面并沒有積累。

互聯(lián)網(wǎng)公司,指有具有互聯(lián)網(wǎng)背景并提供安全產(chǎn)品或服務(wù)的公司,包括華為、360企業(yè)安全、螞蟻金服等。在網(wǎng)絡(luò)安全以及內(nèi)部威脅方面,互聯(lián)網(wǎng)公司本身有較強的技術(shù)能力,同時互聯(lián)網(wǎng)公司自身對網(wǎng)絡(luò)安全也有較大需求,因此對于大數(shù)據(jù)安全的理解較深;但互聯(lián)網(wǎng)公司的交付能力一般較弱,很難由頭部企業(yè)下沉,即很難服務(wù)股份制銀行、城商行等。在業(yè)務(wù)安全方面,互聯(lián)網(wǎng)公司多從風(fēng)險定價、交易反欺詐場景切入,由于互聯(lián)網(wǎng)公司本身擁有大量用戶數(shù)據(jù),因此在這些場景中有較大優(yōu)勢。

新興創(chuàng)業(yè)公司,指利用大數(shù)據(jù)、人工智能等新技服務(wù)于安全市場的公司,包括瀚思科技、蘭云科技、同盾科技等。在網(wǎng)絡(luò)安全以及內(nèi)部威脅方面,新興創(chuàng)業(yè)公司技術(shù)能力較強,同時產(chǎn)品本身就是從大數(shù)據(jù)角度進(jìn)行開發(fā),由于缺乏傳統(tǒng)網(wǎng)絡(luò)安全產(chǎn)品,新興創(chuàng)業(yè)公司不能提供完整解決方案。在業(yè)務(wù)安全方面,新興創(chuàng)業(yè)公司有兩種切入方向,一種方式為瀚思科技等廠商所選擇的方向,自身沒有數(shù)據(jù),而是從客戶獲得數(shù)據(jù),從身份驗證的反欺詐場景切入,結(jié)合傳統(tǒng)網(wǎng)絡(luò)安全數(shù)據(jù)與業(yè)務(wù)場景來服務(wù)客戶,采用這種方式的玩家較少,并且由于對于安全和業(yè)務(wù)場景的理解能力要求都較高,因此整體進(jìn)入壁壘會更高,另一種方式是同盾科技等廠商所選擇的方向,與互聯(lián)網(wǎng)公司的模式相同,通過自身擁有的數(shù)據(jù)來服務(wù)客戶。

國外廠商,指國外提供安全產(chǎn)品或服務(wù)的公司,包括IBM QRadar、Datavisor等。在網(wǎng)絡(luò)安全以及內(nèi)部威脅方面,國外廠商的技術(shù)能力非常高,并且多數(shù)國外廠商的產(chǎn)品已經(jīng)在標(biāo)桿客戶中完成了部署,產(chǎn)品穩(wěn)定性以及完整性已經(jīng)得到驗證,對于國內(nèi)金融行業(yè)有較大的吸引力;但多數(shù)國外廠商在國內(nèi)的服務(wù)支持能力較差,以提供工具而非解決方案為主,并且國外廠商定價不符合國情,整體投資回報率一般,因此現(xiàn)階段只有自身安全團(tuán)隊組建較為完善的大型客戶會選用國外廠商的產(chǎn)品。在業(yè)務(wù)安全方面,國外廠商較少,這也是由于業(yè)務(wù)安全需要大量定制化服務(wù),國外廠商很難提供。除此之外,還需要考慮到現(xiàn)階段安全已經(jīng)上升到國家安全層面,并且金融行業(yè)的數(shù)據(jù)非常敏感,對于國產(chǎn)化需求較高,因此未來國外廠商的市場份額占比應(yīng)該會逐漸下降。

從目前來看,數(shù)據(jù)驅(qū)動安全在國內(nèi)還處于起步階段,技術(shù)能力較強的互聯(lián)網(wǎng)廠商以及新興創(chuàng)業(yè)公司會有較大優(yōu)勢,隨著之后這些廠商的場景理解不斷積累,后續(xù)競爭壁壘會更加明顯。

2. 以數(shù)據(jù)為核心的安全技術(shù)在不同金融客群滲透率分析

在傳統(tǒng)的網(wǎng)絡(luò)安全市場中,由于產(chǎn)品線眾多,本身市場極度分散,同時,由于之前金融客戶多數(shù)以合規(guī)為主要建設(shè)驅(qū)動力,因此大廠商雖然產(chǎn)品線完善、技術(shù)能力出眾,但在客戶方并不會有突出優(yōu)勢,進(jìn)一步造成了傳統(tǒng)網(wǎng)絡(luò)安全市場集中度較低的情況。

在以大數(shù)據(jù)平臺為核心的信息安全市場中,愛分析預(yù)測整體市場集中度會有一定程度的上升。

一方面,數(shù)據(jù)融合成為趨勢,各類安全業(yè)務(wù)將基于大數(shù)據(jù)平臺開展,提升市場集中度。不同于傳統(tǒng)網(wǎng)絡(luò)安全眾多產(chǎn)品線造成了市場集中度較低的情況,在大數(shù)據(jù)安全中,各類日志、設(shè)備數(shù)據(jù)都將接入大數(shù)據(jù)平臺中,之后各類安全業(yè)務(wù)都將基于此大數(shù)據(jù)平臺開展,因此,提供大數(shù)據(jù)平臺的廠商會具有較大優(yōu)勢,整體市場集中度將會提升。

另一方面,從產(chǎn)品提供商向服務(wù)提供商轉(zhuǎn)變提升市場集中度。從美國市場來看,很多客戶不再選擇在本地建立自己的大數(shù)據(jù)安全平臺,而是選擇將數(shù)據(jù)交予安全廠商進(jìn)行分析,在這樣的服務(wù)模式中,安全廠商的規(guī)模效應(yīng)會更為明顯,市場集中度將提升;反觀國內(nèi)市場,雖然現(xiàn)階段客戶還沒有將數(shù)據(jù)開放,但服務(wù)更多客戶的安全廠商對于場景理解能力更為深刻,并且可以得到更多威脅情報,幫助其后續(xù)優(yōu)化模型,同樣擁有一定規(guī)模效應(yīng)以提升市場集中度。

6.金融信息安全公司核心競爭力分析及優(yōu)秀廠商介紹

1. 核心競爭力分析

金融信息安全作為安全領(lǐng)域的新興市場,服務(wù)客群主要是銀行等金融機構(gòu),他們對安全廠商的綜合能力要求極高。愛分析主要從技術(shù)產(chǎn)品研發(fā)和業(yè)務(wù)落地兩個角度分析金融信息安全公司的核心競爭力。

一方面,大數(shù)據(jù)、人工智能等技術(shù)尚未成熟,安全公司在海量數(shù)據(jù)處理、人工智能算法工程化等方面的投入,以及將技術(shù)轉(zhuǎn)化成企業(yè)級產(chǎn)品的能力,都是影響安全公司競爭力的重要因素。

技術(shù)能力決定著安全公司在技術(shù)層面是否能夠解決客戶問題的天花板,而產(chǎn)品能力則影響安全公司的業(yè)務(wù)效率,是降低業(yè)務(wù)對人力依賴的重要途徑。

另一方面,客群定位、獲取客戶的能力以及對客戶業(yè)務(wù)場景的理解能力,直接影響了大數(shù)據(jù)安全業(yè)務(wù)是否能落地及落地效果。

當(dāng)大數(shù)據(jù)等技術(shù)尚未成熟時,其在不同客群的滲透速度會存在明顯差異。選擇對新技術(shù)接受程度高的客戶群體,有助于快速形成應(yīng)用案例、樹立行業(yè)口碑及擴大影響力。

現(xiàn)階段安全廠商主要服務(wù)企業(yè)級客戶,但是企業(yè)級客戶的獲客周期較長,獲客難度較大。銀行等金融機構(gòu)在挑選供應(yīng)商時,都會有長達(dá)數(shù)月甚至一年的POC(Proof of Concept)過程。因此,這對安全廠商的獲客能力提出較高要求。

從未來發(fā)展方向來看,企業(yè)的安全部門所面臨的問題不僅僅是信息安全問題,更多是業(yè)務(wù)安全問題,這對安全公司的業(yè)務(wù)場景理解能力提出更高要求。安全公司除了解決信息安全問題之外,更重要的是將安全如何與業(yè)務(wù)融合,滿足金融機構(gòu)業(yè)務(wù)部門的需求。

綜合以上判斷,愛分析認(rèn)為,金融信息安全公司的核心競爭力包含技術(shù)能力、產(chǎn)品能力、客群定位、獲客能力以及場景理解能力。

技術(shù)能力:主要體現(xiàn)在數(shù)據(jù)采集、數(shù)據(jù)存儲與處理、分析引擎, 安全運營等環(huán)節(jié)。

數(shù)據(jù)采集方面,業(yè)務(wù)系統(tǒng)中全量數(shù)據(jù)的采集能力是核心影響因素,包含結(jié)構(gòu)化的日志數(shù)據(jù)和非結(jié)構(gòu)化數(shù)據(jù),如對netflow 或資產(chǎn),漏洞等上下文數(shù)據(jù)的采集能力,以及通過NLP等技術(shù)對文本數(shù)據(jù)的解析能力等。另外,對網(wǎng)絡(luò)中新數(shù)據(jù)源的自動識別能力,解析規(guī)則的自動適配能力也是技術(shù)能力積累的體現(xiàn)。

數(shù)據(jù)存儲與處理方面,當(dāng)數(shù)據(jù)量級由GB級變成TB,甚至是PB級時,存儲和處理海量數(shù)據(jù)的能力尤為重要。應(yīng)重點關(guān)注安全廠商基于流式技術(shù)對海量數(shù)據(jù)的實時分析能力,對多源異構(gòu)數(shù)據(jù)的統(tǒng)一治理能力等。

分析引擎方面,基于機器學(xué)習(xí)等新技術(shù)方式,從而替代依靠簡單規(guī)則和統(tǒng)計方式來進(jìn)行分析決策。應(yīng)重點關(guān)注安全廠商AI算法工程化的能力、AI算法團(tuán)隊規(guī)模及相關(guān)負(fù)責(zé)人的背景、能力。同時,將威脅分析能力與 MITRE ATT&CK 知識庫對接,從而迅速檢驗整體安全防護(hù)體系能力的盲點,為安全能力的提升規(guī)劃提供系統(tǒng)性的框架參考。這也是考察廠商分析能力的重要指標(biāo)。

安全運營方面,威脅的自動化溯源分析能力以及處置中的自動響應(yīng)能力;協(xié)同工作時,流程可視化編排;聯(lián)動品類繁多的各種安全設(shè)備、應(yīng)用、資產(chǎn)、漏洞以及威脅情報的能力。這些都是考察廠商在這個方面技術(shù)能力的重點。

產(chǎn)品能力:重點關(guān)注大數(shù)據(jù)安全平臺端到端的能力、產(chǎn)品對各類系統(tǒng)的兼容性、各種網(wǎng)絡(luò)架構(gòu)、不同數(shù)據(jù)中心拓?fù)浣Y(jié)構(gòu)的支持能力,從而滿足金融機構(gòu)類客戶需求。例如,能夠支持多級數(shù)據(jù)中心的級聯(lián)部署、多云混合云架構(gòu)。同時考慮產(chǎn)品在實際部署交付過程中,由應(yīng)對各種架構(gòu)、業(yè)務(wù)形態(tài)、安全需求造成部署實施的難易程度。

客群定位:客群分析主要是從兩個角度:客戶對信息安全的接受程度,以及對信息安全的潛在投入規(guī)模。

一方面,考慮大數(shù)據(jù)對金融機構(gòu)的滲透速度,定位那些對大數(shù)據(jù)技術(shù)接受程度高的客群,對業(yè)務(wù)推進(jìn)有很明顯的促進(jìn)作用。其中頭部金融機構(gòu)更愿意嘗試新技術(shù),因為他們自身信息化基礎(chǔ)設(shè)施更完善,業(yè)務(wù)人員的能力更強,安全更容易落地。

另一方面,考慮客戶群對大數(shù)據(jù)技術(shù)的潛在投入,也就是客戶全生命周期價值(LTV)。鑒于ToB業(yè)務(wù)的獲客難度高,服務(wù)高LTV客戶對安全公司來說價值度高,頭部金融機構(gòu)的付費能力更強,同時業(yè)務(wù)規(guī)模更大,安全體系規(guī)劃的系統(tǒng)性強,安全對業(yè)務(wù)場景的支持能力和價值度更高。

獲客能力:從安全公司的自身市場銷售體系建設(shè)和實際獲客效果來評判獲客能力。

一方面,安全公司自身市場銷售團(tuán)隊的完善程度,從售前到客戶成功團(tuán)隊的體系建設(shè),以及安全公司的合作伙伴生態(tài)和渠道建設(shè)能力。從首次客戶交流,到產(chǎn)品演示,再到POC 測試,最終產(chǎn)品實際部署運營,有一套行之有效可復(fù)制的打法。

另一方面,安全公司獲取標(biāo)桿客戶的能力、獲取標(biāo)桿客戶的數(shù)量以及客單價、自身在金融行業(yè)的品牌影響力,亦是實際獲客效果的重要影響因素。

場景理解能力:重點關(guān)注安全廠商“全場景”規(guī)劃和支持的能力,基于安全本身解決客戶業(yè)務(wù)場景問題的能力。從以外部攻擊為主的網(wǎng)絡(luò)安全, 到內(nèi)部人員違規(guī)、應(yīng)用安全數(shù)據(jù)安全、再到業(yè)務(wù)反欺詐等風(fēng)控場景問題的解決能力。一方面,安全廠商是否有解決全場景安全問題的產(chǎn)品及其技術(shù)能力;另一方面,安全廠商已成功幫助客戶構(gòu)建體系化的建設(shè)場景,并在金融行業(yè)已具備成功案例。

2. 優(yōu)秀廠商介紹

IBM QRadar

IBM QRadar 智能分析平臺,對網(wǎng)絡(luò)、人員、應(yīng)用和數(shù)據(jù)進(jìn)行實時監(jiān)控,對異常威脅事件進(jìn)行檢測,依據(jù)威脅的影響程度和嚴(yán)重性觸發(fā)報警機制,可追溯威脅的根源和范圍,幫助安全團(tuán)隊及早對威脅事件采取行動。

IBM QRadar 智能分析平臺以IBM QRadar SIEM 安全信息和事件管理為核心,整合分布在網(wǎng)絡(luò)中數(shù)千臺設(shè)備、終端和應(yīng)用的日志源事件數(shù)據(jù)和網(wǎng)絡(luò)流數(shù)據(jù),使用Sense Analytics引擎,對數(shù)據(jù)實施規(guī)范化和關(guān)聯(lián)處理,應(yīng)用于安全運維等場景。

技術(shù)能力上,QRadar Advisor with Watson系統(tǒng)使用機器學(xué)習(xí)、深度學(xué)習(xí)、圖像模型等人工智能技術(shù),實現(xiàn)對非結(jié)構(gòu)數(shù)據(jù)進(jìn)行挖掘和分析,并將其與本地安全違規(guī)行為相關(guān)聯(lián),查找威脅的根源和范圍,分析并得出可能的威脅發(fā)起人、最終目標(biāo)以及其他信息,幫助安全團(tuán)隊更深入地洞察威脅根源并采取適當(dāng)?shù)男袆印?/p>

產(chǎn)品能力上,以IRM QRadar SIEM為核心解決方案,配合附加組件實現(xiàn)更強大的安全運維性能:比如日志管理的Log Management,網(wǎng)絡(luò)監(jiān)控的QFlow,漏洞管理的Vulnerability Manager以及風(fēng)險管理的Risk Manager。另外,X-Force系統(tǒng)為QRadar帶來了強大的威脅情報能力。

客群定位上,IBM QRadar目標(biāo)定位中大型企業(yè),重點服務(wù)大型金融機構(gòu),客群質(zhì)量高。

場景理解上,主要覆蓋安全運維的六大商業(yè)場景,包括高級威脅檢測、關(guān)鍵數(shù)據(jù)保護(hù)、內(nèi)部威脅監(jiān)視、風(fēng)險和漏洞管理、未授權(quán)流量檢測、取證調(diào)查和威脅搜尋。

瀚思科技

瀚思科技是國內(nèi)數(shù)據(jù)驅(qū)動安全領(lǐng)域的標(biāo)桿公司,現(xiàn)已累計完成4輪融資,服務(wù)了國內(nèi)數(shù)十家銀行、證券公司、保險公司等金融客戶。

瀚思科技主要基于大數(shù)據(jù)、AI技術(shù),構(gòu)建安全智能分析平臺,基于一站式HanSight Enterprise大數(shù)據(jù)安全分析平臺,向上延伸用戶行為分析系統(tǒng)HanSight UBA、網(wǎng)絡(luò)流量分析系統(tǒng)HanSight NTA、威脅情報平臺HanSight TIP等多款安全產(chǎn)品。

應(yīng)用場景從最初的SOC等安全運維領(lǐng)域,逐步切入到數(shù)據(jù)安全、業(yè)務(wù)安全、運維等領(lǐng)域,重點服務(wù)金融、公安、能源等領(lǐng)域的客戶。

技術(shù)能力上,能夠處理日志、行為、流量、威脅情報等多維度數(shù)據(jù),實現(xiàn)對全場景的數(shù)據(jù)監(jiān)控。在內(nèi)部威脅分析等環(huán)節(jié)引入機器學(xué)習(xí)等技術(shù),通過監(jiān)督學(xué)習(xí)與無監(jiān)督學(xué)習(xí)算法的融合,超越傳統(tǒng)規(guī)則方式監(jiān)控到更多異常行為。在流量分析等領(lǐng)域,采用網(wǎng)絡(luò)流處理架構(gòu)實現(xiàn)對大流量數(shù)據(jù)的實時分析。

產(chǎn)品能力上,一站式大數(shù)據(jù)安全分析平臺整合了UBA系統(tǒng)、NTA流量系統(tǒng)、TIP威脅情報等,依靠統(tǒng)一平臺覆蓋全安全分析產(chǎn)品。基于多年安全分析技術(shù)積累,平臺基礎(chǔ)架構(gòu)穩(wěn)定,可以實現(xiàn)線性擴容。在部署環(huán)節(jié),可以實現(xiàn)在客戶環(huán)境的快速部署(平均2-3天),產(chǎn)品化率高。

客群定位,類似IBM QRadar,瀚思科技主要定位金融領(lǐng)域的頭部機構(gòu)和腰部機構(gòu),單個客戶客單價超過百萬,未來隨著應(yīng)用向業(yè)務(wù)場景延伸,LTV有望繼續(xù)提升。

獲客能力,瀚思科技目前已服務(wù)超過半數(shù)的金融機構(gòu),在2019年金融行業(yè)客戶新采購的SOC項目中,有一半以上項目是瀚思科技中標(biāo),在金融領(lǐng)域獲客能力較強。

場景理解能力,瀚思科技基于數(shù)據(jù)分析平臺,除安全運維場景外,已延伸至數(shù)據(jù)安全、業(yè)務(wù)安全和運維場景,切入到反欺詐、業(yè)務(wù)監(jiān)測等環(huán)節(jié),應(yīng)用場景有電子銀行撞庫攻擊檢測、銀行客戶賬戶交易的事中反欺詐等。

關(guān)于愛分析

愛分析是中國領(lǐng)先的產(chǎn)業(yè)數(shù)字化研究與咨詢機構(gòu),通過判斷技術(shù)應(yīng)用及行業(yè)發(fā)展趨勢,以公司價值研究為內(nèi)核,服務(wù)于企業(yè)決策者和機構(gòu)投資者。愛分析重點關(guān)注技術(shù)和數(shù)據(jù)創(chuàng)新,以及由此帶來的商業(yè)模式、行業(yè)與市場以及產(chǎn)業(yè)鏈變革機會,覆蓋領(lǐng)域包括金融、企業(yè)服務(wù)、教育、汽車、零售、房產(chǎn)、醫(yī)療及工業(yè)等。

截至當(dāng)前,愛分析已調(diào)研以上領(lǐng)域優(yōu)質(zhì)企業(yè)超過5000家,涵蓋一、二級市場,并撰寫超過百份榜單及行業(yè)報告,系統(tǒng)積累了各行業(yè)及公司研究方法和評價體系,建立起了廣泛、專業(yè)的影響力。同時,愛分析已服務(wù)眾多客戶,包括各行業(yè)標(biāo)桿公司、上市公司及主流一二級機構(gòu)投資者。

綠訊網(wǎng)(綠色經(jīng)濟(jì)資訊網(wǎng))免責(zé)聲明:

凡本網(wǎng)注明 “來源:XXX(非綠訊網(wǎng)(綠色經(jīng)濟(jì)資訊網(wǎng)))” 的作品,均來自其它媒體,轉(zhuǎn)載目的在于傳遞信息,并不代表本網(wǎng)贊同其觀點和對其真實性負(fù)責(zé)。

如因作品內(nèi)容、版權(quán)和其它問題需要同本網(wǎng)聯(lián)系的,請與以下聯(lián)系方式進(jìn)行溝通:總網(wǎng)電話: 13241999108(加微信請注明具體事宜)電話:13241999108 郵箱:1776908900@qq.com 如未與綠訊網(wǎng)(綠色經(jīng)濟(jì)資訊網(wǎng))本部進(jìn)行有效溝通的事宜,本網(wǎng)將視同為未曾提前聯(lián)系,并不能給予答復(fù)、解決。

相關(guān)閱讀

熱門推薦

關(guān)于我們 聯(lián)系我們 加入我們 法律聲明 征文啟事 誠聘通訊員 合作推介 網(wǎng)站地圖

電話:13683231415(微信) E-mail:1776908900@qq.com

Copyright 綠訊網(wǎng)(綠色經(jīng)濟(jì)資訊網(wǎng)) All Rights Reserved 版權(quán)所有 復(fù)制必究

地址:北京市海淀區(qū) 郵政編碼:100089

京公網(wǎng)安備 11010602130064號 京ICP備18039153號-1